SSH-Jumphost

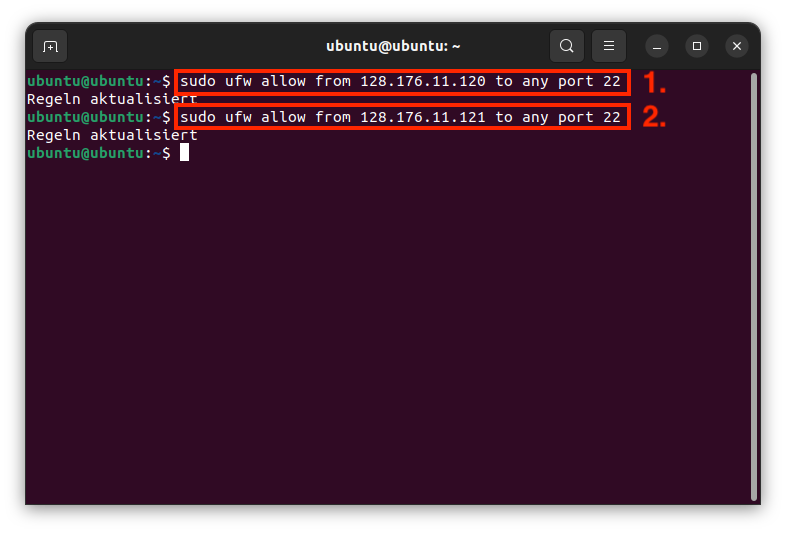

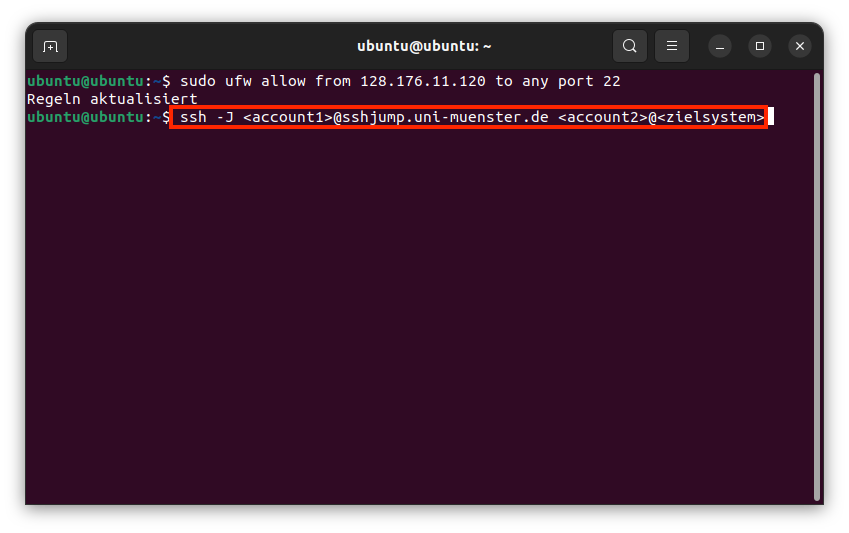

Service: Das CIT betreibt ein zentrales SSH-Jumphost-Cluster. Dieses bietet die Möglichkeit von außerhalb der Uni auf Universität-interne Systeme per SSH zuzugreifen. Es können sowohl Verbindungen per IPv4 als auch IPv6 genutzt werden.

Zielgruppe: Studierende, Beschäftigte

Nutzungskosten: kostenlos

Kontakt: Hotline